1. ACG (Access Control Group)

- IP 기반 필터링 기능으로 서버로의 네트워크 접근을 관리하는 서비스

- 개별 방화벽을 구축하지 않고도 ACG에 서버 그룹별 방화벽 규칙을 설정하여 인프라 보안 정책을 손쉽게 적용할 수 있다.

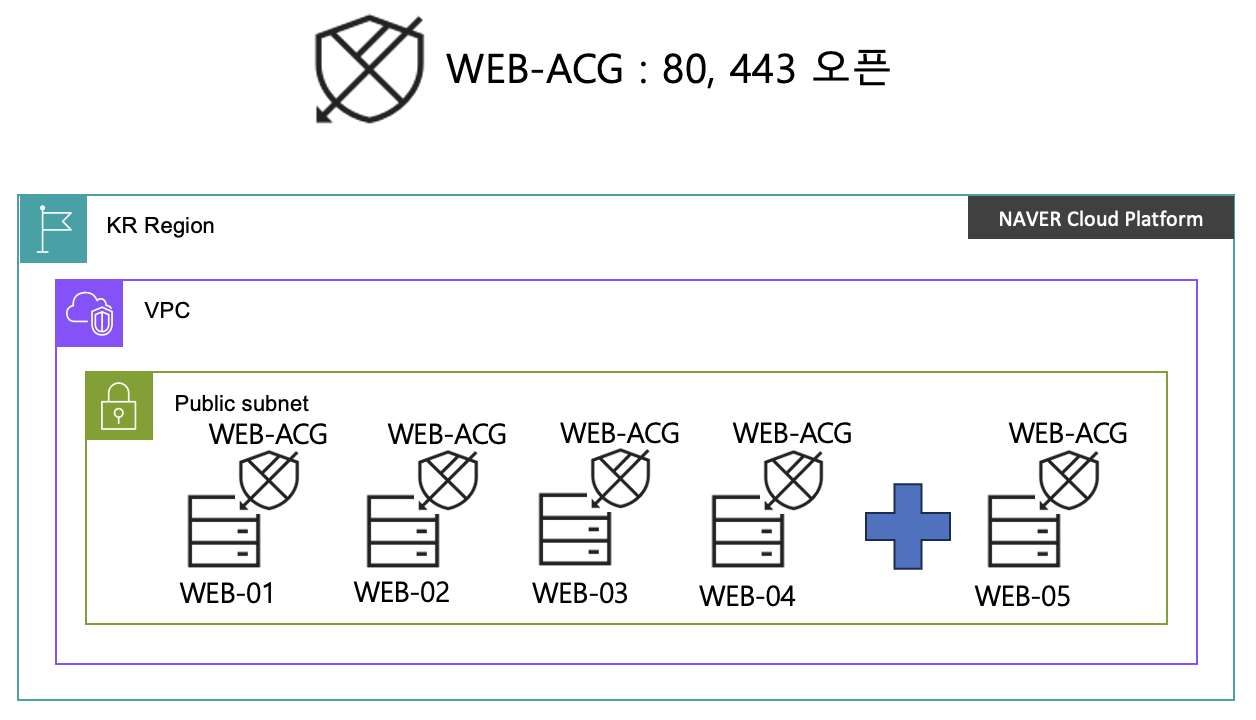

1. 서버 그룹의 보안 정책 일괄 관리

➤ 서버별 방화벽을 설정할 필요 없이 여러 서버로의 네트워크 접근 제어를 일괄로 설정할 수 있어 빠르고 효율적으로 운영할 수 있다.

2. 설정된 보안 규칙 재사용 가능

➤ 서비스를 확장할 때 기존에 설정한 ACG 규칙을 다시 사용할 수 있어 보안 정책을 편리하게 확대 적용할 수 있습니다.

3. 쉽고 간편한 규칙 설정

➤서버에 직접 접근할 필요 없이 NCP 웹 콘솔에서 ACG 기능을 사용하여 방화벽 보안 규칙 설정을 변경할 수 있습니다.

➤서버 접속을 허용할 인바운드 트래픽 규칙(inbound rule)을 안전하고 편리하게 추가, 변경, 삭제할 수 있습니다.

4. 확장된 프로토콜 지원

➤자주 사용하는 TCP, UDP, ICMP 외에도 다양한 프로토콜을 제어 및 관리할 수 있습니다.

2. ACG 생성 및 적용

1. Service -> Compute -> Server -> ACG를 클릭합니다.

2. 기본으로 생성된 ACG가 보입니다.

ACG는 서버마다 적용이 가능하기 때문에 용도별로 ACG를 생성하여 서버마다 따로 적용하는 것이 일반적입니다.

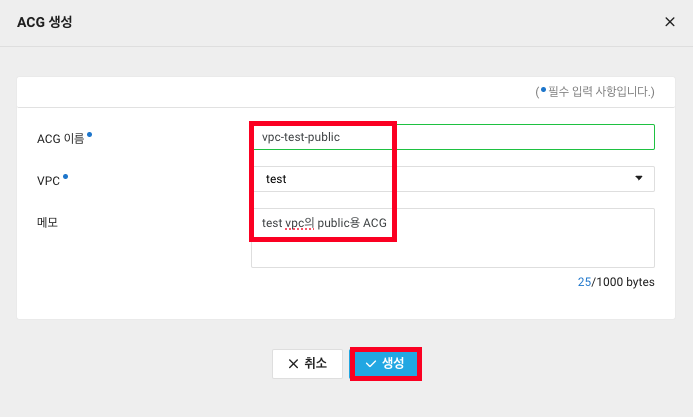

ACG는 이름 변경이 불가능하기 때문에 ACG를 따로 생성해보겠습니다. ACG 생성을 클릭합니다.

3. ACG 이름을 정하고 해당 ACG를 어느 VPC에 생성할건지 선택 후 생성을 클릭합니다.

4. 생성된 ACG 선택 후 ACG 설정을 클릭합니다.

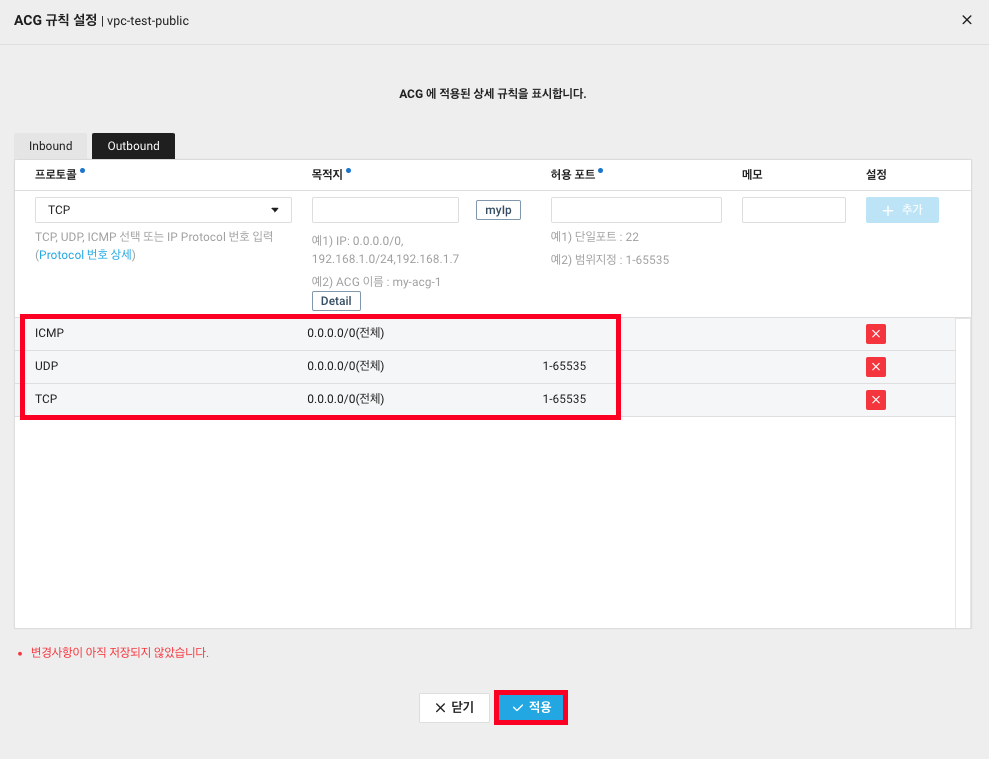

5. ACG는 외부에서 내부로 접근하는 Inbound, 내부에서 외부로 나가는 Outbound 설정을 할 수 있으며, 상세 규칙으로는 프로토콜(TCP,UDP,ICMP, PROTOCOL NUMBER), 접근소스(특정IP, IP대역), 허용포트(단일, 범위)를 설정할 수 있습니다.

지금은 외부 어디서든 해당 서버로 SSH 접속을 할 수 있도록 Inbound, TCP, 0.0.0.0/0, 22번 포트를 오픈하겠습니다.

6. Inbound 규칙이 추가된걸 확인하고 Outbound를 클릭합니다.

7. 서버에서 외부로는 어떤 요청이든 가능하게 전부 오픈해주고 적용을 클릭합니다.

8. Server 페이지로 돌아가 서버 선택 후 ACG 수정을 클릭합니다.

9. 새로 생성한 ACG 선택 후 > 를 클릭해서 적용 ACG로 옮겨줍니다.

10. default ACG는 빼버리고 적용을 클릭합니다.

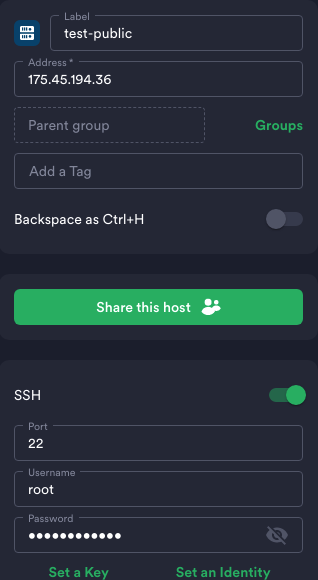

11. 서버의 ACG에서 22번 포트를 열어두었으니 이제 다시 접속을 해보도록 하겠습니다.

12. 서버에 접속이 되었습니다. 외부로는 모든 포트를 오픈해놨으니 확인해봅시다.

13. 외부로 ping을 보내보고 curl로 naver의 정보를 확인해봤습니다.

공인 IP가 할당된 서버에 ACG를 적용하여 SSH 접속을 해보았습니다.

다음 글에서는 공인 IP가 없는 Private 서버로 외부통신을 가능하게 해주는 NAT Gateway를 생성해보겠습니다.

NAT Gateway : https://angrycloud.tistory.com/24